情報セキュリティ・セミナー

サイバー犯罪標的:狙われる中小企業

ランサムウエア被害6割超

情報セキュリティG 槌谷祐一

2025年10月23日(木)に、第10回情報セキュリティセミナーを実施した。そのうちランサムウエアの実態と対策についてその要点を報告します。

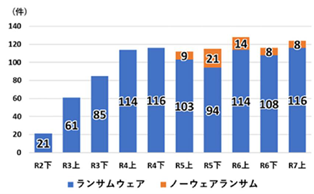

9月末に、アサヒビール・グループがランサムウエア攻撃を受け、業務に重大な支障が発生した。この犯罪のハッカー集団はロシアの“Qilin”とのこと。警察庁の発表によると令和4年(2022年)以降、ランサムウエア被害は半期120件前後が続いている。3日に2件発生していることになる。

最近のランサムウエア被害は、データを窃取されたのちにデータが暗号化され身代金を暗号通貨で要求するが、支払わない場合、盗んだデータを公開すると二重に脅迫される。オレンジ部分はノーウエアランサムと言い、暗号化しないでデータを窃取するのみで脅迫する。ランサムウエア被害に気付くのが遅れ、被害が拡大するといわれている。

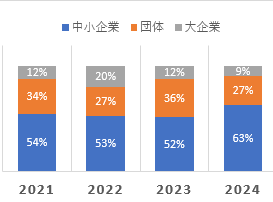

そんな状況下で、被害発生の企業別割合を見ると、中小企業の割合が増加し、60%を超えている。理由としては大企業に比べ、対策が進んでいないことによるといわれている。またランサムウエアの開発・企業の認証情報を盗み、販売するグループ・サイバー攻撃を実行するグループと連携しビジネス化している。さらに生成AIの悪用も原因となっている。

ランサムウエアの被害事例

マスコミ報道では、2023年トヨタの全国14工場がストップ(サプライチェーン経由)、カドカワ2024年、発生原因は社員がフィッシングで認証情報を窃取されて、侵入されたといわれている。

中小企業では2024年イセトー(印刷会社)、電気部品製造のキュ―ヘン(福岡)の被害では、VPN機器(暗号化通信機器)、リモート機器設定不備などが感染原因とされている。

中小企業のランサムウエア被害状況

令和4年(2024年)上期の警察庁の発表による被害にあった企業の調査では

① 企業別では中小企業の割合が60%以上

② 感染後、複旧までに要した期間:1週間以上が約70%以上

③ 発生費用は500万円以上掛かった企業の割合は60%以上

④ バックアップを取得していた企業は90%を超えていた。

⑤ しかし、バックアップを基に複旧できた企業は19%に過ぎなかった。

以上の調査によると、中小企業がランサムウエア被害を受けると、事業継続に大きいダメージを受け、ケースによっては事業停止にも追い込まれる可能性がある。

ランサムウエアの侵入経路

ランサムウエアの侵入経路は下記の3個所がある。

① 直接アクセスによるによる侵入 (VPNなどのネットワーク機器やクラウドを含む公開サーバー経由) ・脆弱性攻撃 ・認証突破

② ・メール経由 ・Web経由

③ ・サプライチェーン攻撃

対策

企業・組織・団体としての本格的な対策はISO27001・プライバシーマークあるいは神奈川県印刷工業組合が運用している中小企業向けマネジメントシステム(PISM)を構築するのが望ましい。しかし中小企業にとってはややハードルが高い。対策は大きく分けると3つある。

① 管理的対策: 基本方針策定・管理規程作成・従業員教育・委託先管理等

② 技術的対策: 多層防御・エンドポイントセキュリティ・バックアップ等

③ 物理的対策: 建物・設備等のセキュリティ 等

IPA(情報処理推進機構)では、中小企業が情報セキュリティに取り組むことを自己宣言する「セキュリティアクション」制度を勧めている。横須賀市でも商工会議所が主催してYOKOSUKA情報セキュリティプロジェクトを推進中であり、上記とお助け侍の利用を推奨している。「セキュリティアクション」宣言では、上記の管理的対策の一部に取り組み、お助け侍では技術的な対策に取り組むことになる。

多層防御

技術的な対策は、アクセスポイントの多いネットワークを持つ企業・組織では、攻撃者の侵入を完全に防ぐことは不可能と言われており、侵入されても被害を最小限にとどめる対策が現実的と言われている。

そのため下記のような多層防御が必要である。

| 防御準備 | 1次防御 | 2次防御 | 3次防御 |

|---|---|---|---|

| 脆弱性把握 | ネットワーク侵入対策 | PC・サーバー | バックアップ |

| 対策 | UTM(統合脅威管理機器) | EPP・EDR (検知・監視) | データ保護・ 回復 |

小規模企業のランサムウエア対策

小規模企業としてのランサムウエア対策は基本方針として「感染しない」「被害を拡大させない」「複旧できる」の3段構えで取り組むのが良い。

- 感染防ぐ(予防):従業員教育を定期的に実施し、情報セキュリティのリテラシーを高める。

- OS・ソフトウエアの更新(脆弱性対策)

- 業務上不要なWEBサイトの閲覧を控える。

- 不審なメール(フィッシングメール)、スパムメールへの対策

- アンチウイルス製品強力モードで運用

- 複雑なパスワード、多要素認証を使用する。

- 感染拡大を防ぐ(封じ込め)

- 権限管理:ファイルサーバーはアクセス権最小限他

- ネットワーク分離:重要システム(会計・顧客情報)は他から分離

- USB・外部メディア制御(許可制)自動実行不可

- バックアップ戦略:3-2-1 ルールを徹底する。

- 複旧計画(インシデント対応)

ランサムウエア感染時は被害拡大防止のため、電源遮断をするのが良いが、ログ保存ののちに行う。ログは侵入原因調査・被害範囲などの証拠保存をするためである。

以上