解説記事:情報セキュリティ

昨今、最も警戒すべきマルウエア

~ ランサムウエア ~

情報キュリティグループ 槌谷祐一

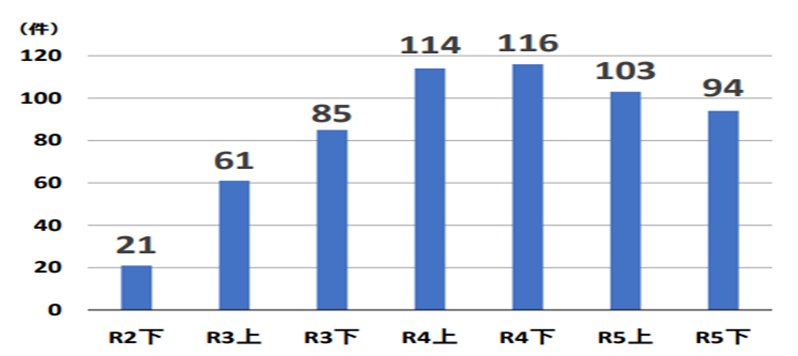

10大脅威2024は、IPA(独立行政法人 情報処理推進機構)により、2024年3月28日に更新された。組織編では、昨年に続き1位:「ランサムウエア」、2位「サプライチェーンの弱点を悪用した攻撃」となっている。警察庁の「令和5年度サイバー空間をめぐる脅威の情勢等」 (サイバー空間をめぐる脅威の情勢等|警察庁Webサイト (npa.go.jp))によれば、下図のように、令和4年上期以降被害は高い水準で推移している。

ランサムウエアは、PCやサーバ―に感染すると、①データを暗号化し、業務の継続を困難にする。その後、データを復元することと引き換えに、金銭要求の脅迫をする。 ②重要情報を窃取し、金銭を払わなければ窃取した情報を公開すると脅迫する。

最近の事例では、ネットワークに侵入し、データを暗号化することなくデータを窃取したうえで企業・団体に対価を要求する手口(ノーウエアランサム)による被害が新たに30件確認された。この被害は上記令和5年度被害(197件)に含まれていない。

被害事例:

- 小島プレス工業:2022年3月 子会社のネットワークから侵入され、暗号化され、システムが停止。トヨタへの部品供給ができなくなり、トヨタの全国14工場が停止した。

- 大阪急性期・総合医療センター:2022年10月 給食提供業者経由、侵入され、電子カルテシステム及び関連システムが停止。6週間後、電子カルテルシステムを含む基幹システムが回復、翌年1月に再開。

- 名古屋港湾施設:2023年7月 リモート機器の脆弱性を利用したランサムウエア侵入により、港湾施設操業停止。日本一の海運の拠点の重要インフラ設備が被害にあった初の例。

上記1、2はサプライチェーンの弱点を悪用したサイバー攻撃といえる。

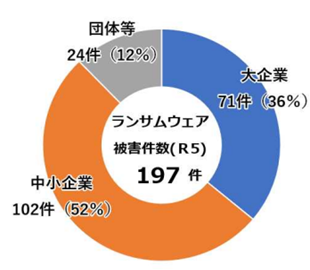

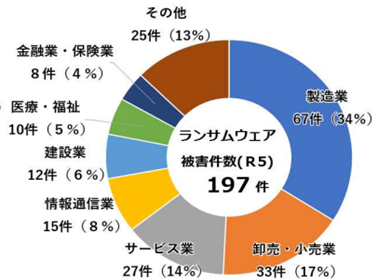

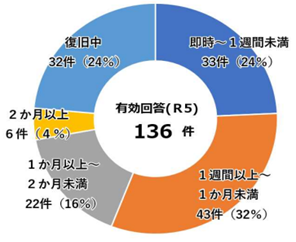

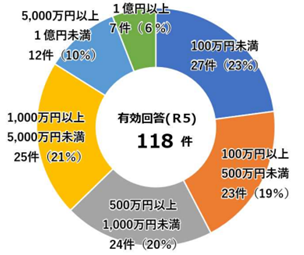

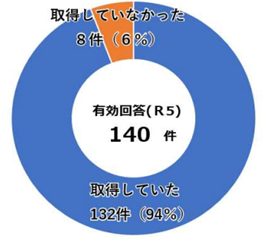

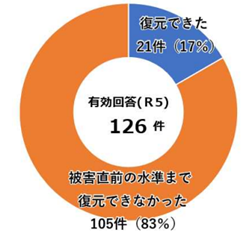

被害を受けた企業団体の実態調査では企業団体の規模、業種、感染経路、複旧、調査・費用の総額、バックアップ取得、バックアップからの復元結果を以下のように図示している。

被害調査を見ると、ランサムウエアに感染した中小企業にとっては致命的な被害になると思われる。さらに、自社がサプライチェーンに組み込まれていると、他社にも迷惑をかけることになる。

また、バックアップのみでは、被害直前まで回復できた企業はわずか7%。バックアップからの復元テストが必須。

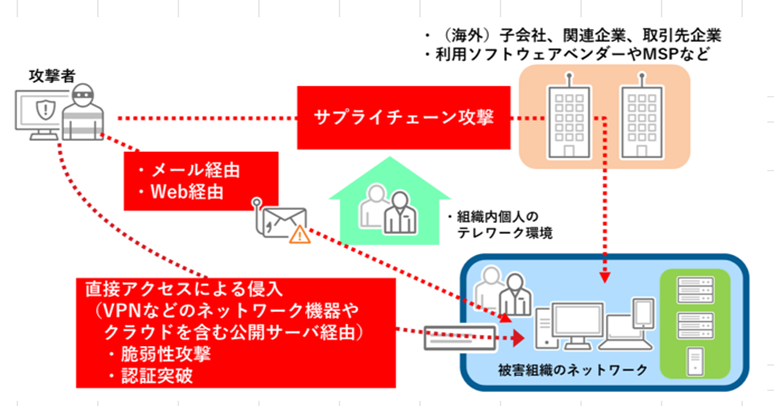

侵入経路

感染原因を見ると、ソフトウエアの脆弱性(VPN機器)放置、リモートワーク、メールその他ウイルス感染による。例えば、エモテットに感染すると、遠隔操作を受けランサムウエアを送り込まれる場合があると報告されている。トレンドマイクロによれば下図にまとめられる。

基本的な対策はまず、IPAの“安全5カ条” に取り組むことである。

| 攻撃の糸口 | 情報セキュリティ対策 | 目的 |

|---|---|---|

| ソフトウエアの脆弱性 | ソフトウエアの更新 | 脆弱性を解消し,攻撃によるリスク低減 |

| ウイルス感染 | ウィルス対策ソフト利用 | 攻撃をブロックする |

| パスワード窃取 | パスワードの管理・認証強化 | パスワード窃取によるリスク低減 |

| 設定不備 | 設定の見直し | 誤った設定を攻撃で利用されないようにする |

| 誘導(罠にはめる) | 脅威・手口を知る | 手口から重要視すべき対策を理解する |

本格的には、ISO27001等のマネジメントシステム等の構築に取り組むのが良いが、ここでは技術的な防御対策を紹介する。

・メール・WEBを契機とするウイルス感染

・ソフトウェアの脆弱性放置(アップデートなし)

・不審なアプリを気付かず導入しウイルス感染

参考:情報セキュリティ白書2023年

基本的対策

・Update/ウイルス対策ソフト等

多層防御(侵入前提)

・ファイアウオール

・侵入検知システム

・UTM:統合脅威管理機器導入

・EDR:端末での検知・監視機器導入

BCP対策としては、1)3-2-1のバックアップを実施すること。その場合もバックアップからの復元テストを行って確実に復元できることを確認する。 なお、警察庁はランサムウエア LockBitにより暗号化された被害データを復号できる複合ツールを開発した。ランサムウェアによる暗号化被害データに関する復号ツールの開発について|警察庁Webサイト (npa.go.jp)

2)リスク代替としては、サイバー保険の利用も考慮する。

広くサイバー攻撃の防御策として、情報セキュリティマネジメントシステム構築があるが、中小企業にはややハードルが高いので、IPAでは中小企業も取り組みやすい対策として”セキュリティアクション宣言”を推奨している。

SECURITY ACTION自己宣言者サイト TOP:IPA 独立行政法人 情報処理推進機構

横須賀商工会議所ではYOKOSUKA情報セキュリティプロジェクトを発足させ、市内の中小企業・団体に、 1)セキュリティアクション宣言 2)お助け隊サービスの利用 を呼びかけている。

以上